Vulnerabilidad en Notepad++: qué ha pasado, por qué te importa y cómo protegerte en segundos.

Durante años, muchos hemos usado Notepad++ como el típico editor ligero “de confianza”, casi sin pensar en su seguridad. Pero desde 2025 y principios de 2026 se ha convertido en noticia por varias vulnerabilidades críticas y, lo más preocupante, por un ataque a su cadena de suministro. En otras palabras: no solo se han encontrado fallos en el programa, sino que atacantes llegaron a manipular parte de la infraestructura que reparte actualizaciones, intentando colar instaladores maliciosos a ciertos usuarios seleccionados.

Entre los problemas detectados se encuentran una vulnerabilidad de escalada de privilegios durante la instalación (CVE‑2025‑49144), fallos en el sistema de actualización WinGUp que permitían ejecutar código arbitrario (CVE‑2025‑15556) y un bug de DLL hijacking que hacía posible reemplazar plugins legítimos por otros maliciosos (CVE‑2025‑56383). Aunque el proyecto ya ha publicado versiones corregidas, si usas Notepad++ en Windows y no lo has actualizado recientemente, es un buen momento para preocuparte… y para actuar.

El ataque a la cadena de suministro: cuando el problema no está en tu PC

Lo más llamativo de este caso es el incidente de supply chain: los atacantes no fueron a por tu ordenador directamente, sino contra la infraestructura que usa Notepad++ para distribuir actualizaciones. Según el propio proyecto y análisis de Kaspersky, un grupo vinculado a un estado logró comprometer a un proveedor de hosting usado por Notepad++ entre junio y diciembre de 2025.

A partir de ahí, podían redirigir algunas peticiones de actualización desde la aplicación hacia servidores controlados por ellos, sustituyendo instaladores legítimos por versiones manipuladas, pero solo para objetivos de alto valor (administraciones, empresas concretas, etc.). El fallo se agravaba porque el actualizador WinGUp no verificaba de forma criptográfica toda la información de las actualizaciones ni los instaladores descargados, lo que dio pie a la vulnerabilidad etiquetada como CVE‑2025‑15556, con una gravedad alta (CVSS 7,7).

La buena noticia es que el comportamiento malicioso se detectó y cortó el 2 de diciembre de 2025, y a partir de Notepad++ 8.8.9 se han reforzado tanto la infraestructura como las comprobaciones de integridad de las descargas. Aun así, si actualizaste el programa en ese periodo desde redes poco seguras, conviene revisar el equipo con un buen antivirus o EDR.

CVE‑2025‑49144 y compañía: fallos que dan control total del sistema

Más allá del ataque a la cadena de suministro, Notepad++ arrastraba varias vulnerabilidades locales con impacto serio. La más comentada es CVE‑2025‑49144, un fallo en el instalador de la versión 8.8.1 que permitía a un atacante conseguir privilegios de SISTEMA en Windows mediante una técnica de binary planting.

El problema es que el instalador buscaba ejecutables en su directorio de trabajo sin validar su origen. Si un atacante conseguía que el usuario ejecutara el instalador en una carpeta donde ya hubiese un binario malicioso con el nombre adecuado, el instalador lo cargaba y ejecutaba con máximos privilegios, abriendo la puerta a un compromiso total del equipo. El fallo tiene una puntuación alta en NVD y ya existe proof‑of‑concept público, lo que siempre aumenta el riesgo de explotación automatizada.

Otro punto débil es el bug de DLL hijacking / plugin replacement (CVE‑2025‑56383): si alguien con acceso local reemplaza una DLL de plugin –por ejemplo, NppExport.dll– por una versión maliciosa con las mismas funciones de exportación, Notepad++ carga el plugin sin sospechar. La consecuencia: ejecución de código arbitrario cuando la aplicación arranca o cuando se usa ese plugin, algo especialmente delicado en equipos compartidos o corporativos.

¿Estoy en riesgo si uso Notepad++? Cómo saberlo y qué hacer

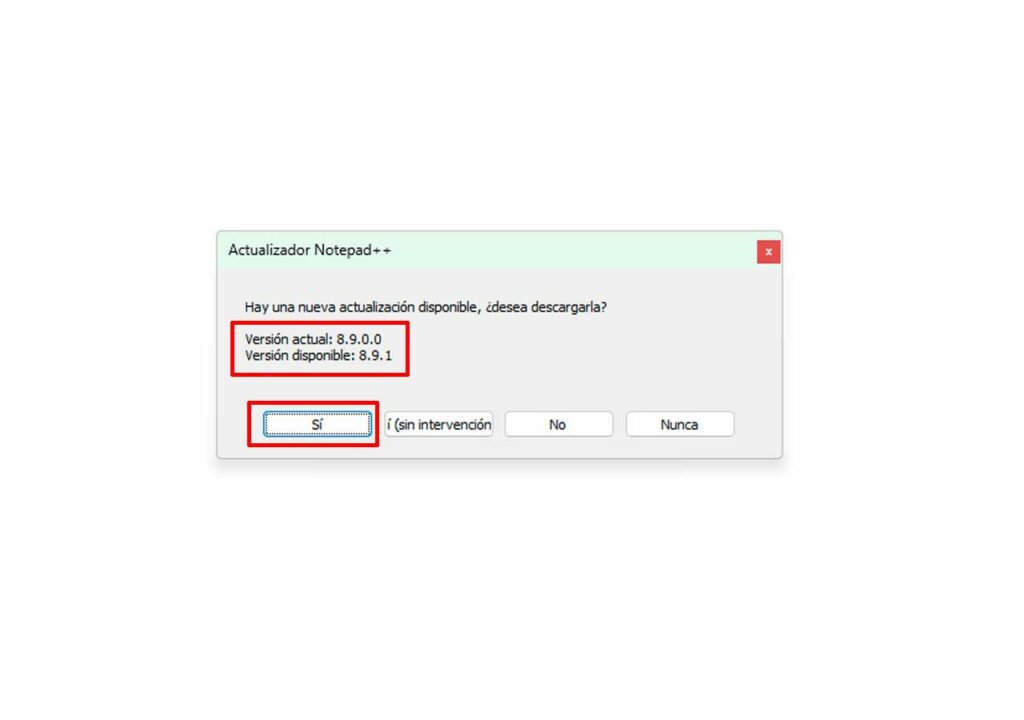

Si utilizas Notepad++ solo en casa, descargado desde la web oficial y siempre lo mantienes actualizado, el riesgo hoy es bajo, pero no inexistente. Las vulnerabilidades comentadas afectan principalmente a versiones anteriores a la 8.8.9, tanto por la parte del instalador como por el sistema de actualizaciones WinGUp. La propia universidad de York, por ejemplo, recomienda de forma explícita actualizar cuanto antes a Notepad++ 8.8.9 o superior para mitigar CVE‑2025‑15556.

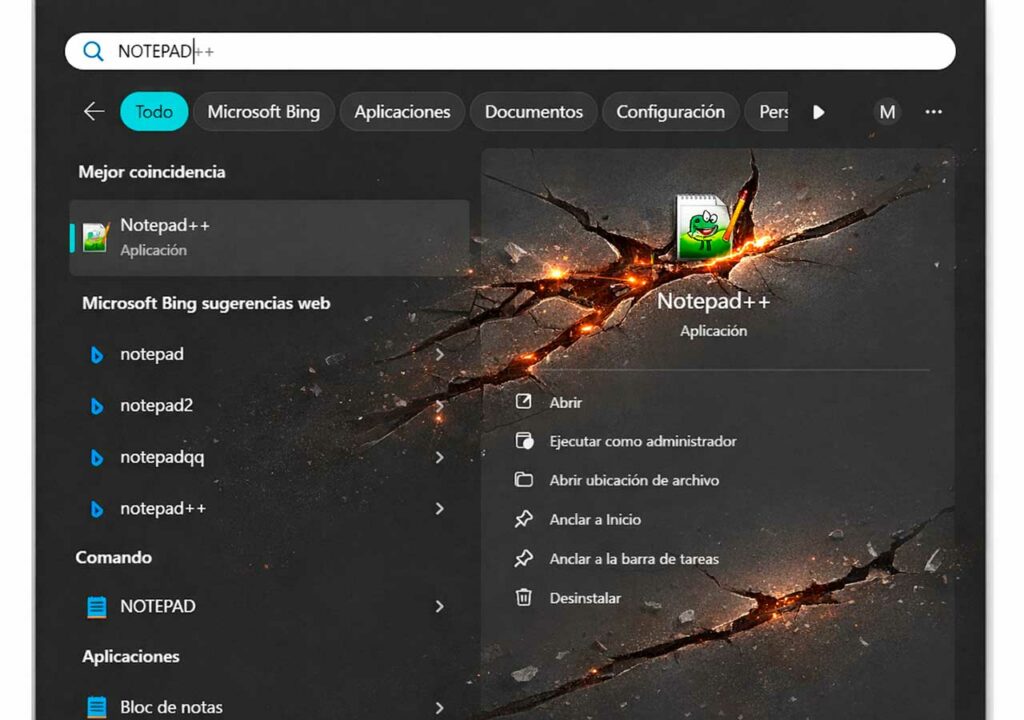

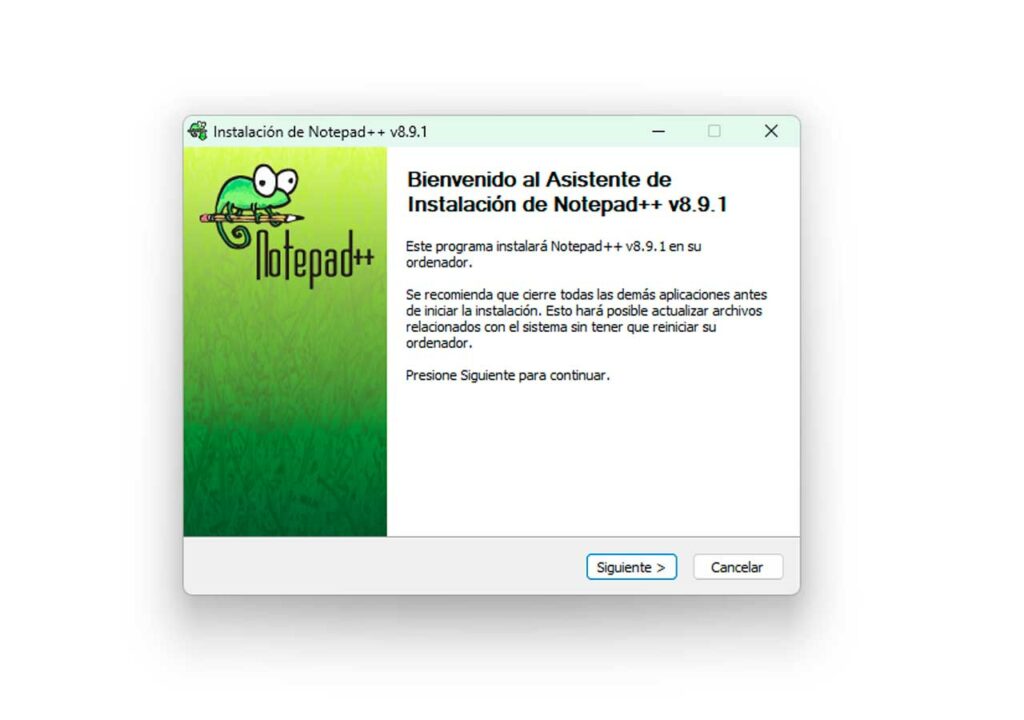

Pasos mínimos recomendados:

- Comprobar la versión desde el menú “?” > “About Notepad++” y actualizar si es inferior a 8.8.9.

- Descargar siempre desde la web oficial, evitando repositorios de terceros o instaladores antiguos guardados en discos externos.

- Si usaste instaladores o plugins de procedencia dudosa, pasar un escaneo completo con una solución de seguridad actualizada.

- En entornos de empresa, revisar registros y políticas de actualización centralizada para descartar que los servidores intermedios hayan sido manipulados durante la ventana del ataque.

Los propios desarrolladores han endurecido la seguridad del updater e introducido validación criptográfica adicional, y proveedores como Kaspersky han publicado reglas específicas para detectar cadenas de infección relacionadas.

Lecciones para usuarios y empresas: ningún “programita inocente” es inocente

El caso de la vulnerabilidad de Notepad++ es un recordatorio incómodo: incluso una herramienta que vemos como un simple editor de texto puede convertirse en un vector de ataque serio. Aquí se han combinado varios ingredientes peligrosos: fallos en el instalador, un sistema de actualización poco robusto y el interés de actores avanzados en explotar un software muy extendido.

Para usuarios domésticos, la lección es sencilla: mantener todo actualizado, desconfiar de instaladores antiguos y asumir que “si es gratis y popular, también es objetivo”. Para empresas, la historia va más lejos: hay que tratar aplicaciones como Notepad++ como parte de la superficie total de ataque, integrarlas en inventarios, aplicar parches de forma centralizada y monitorizar el tráfico de actualización igual que se monitoriza el de aplicaciones críticas.

Al final, la buena noticia es que la comunidad de seguridad reaccionó rápido, las vulnerabilidades se han documentado con CVEs claros y existen versiones corregidas. La mala noticia es que esta no será la última vez que veamos un editor, una utilidad de sistema o cualquier otro “programita inocente” en los titulares por culpa de una brecha. Y ahí es donde estar informado marca la diferencia entre ser parte del problema o parte de la solución.